El problema no es la tecnología, sino el hábito. Un solo clic desde un entorno corporativo puede abrir la puerta a ataques de phishing, malware o ransomware con impacto directo en datos, operaciones y reputación.

Ordenador del trabajo personal y superficie de ataque

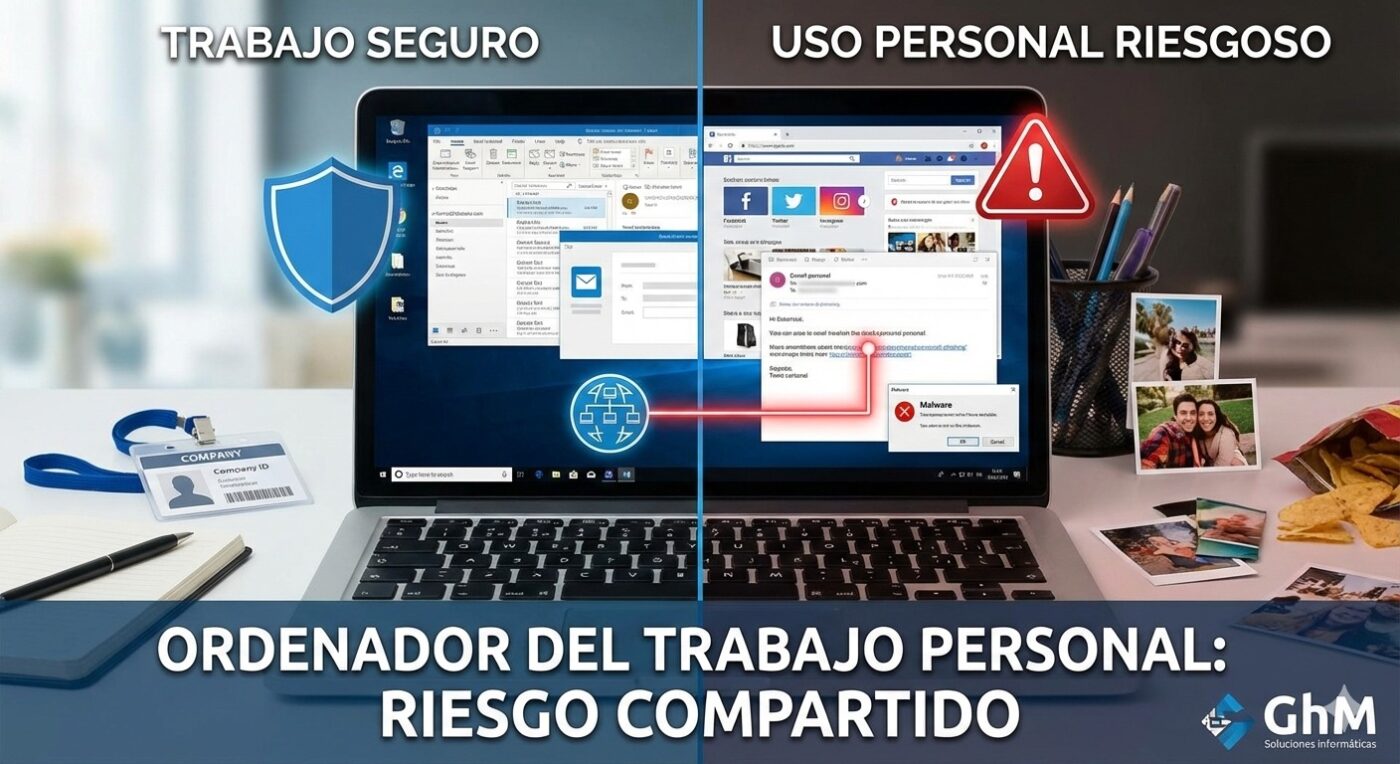

Cuando un empleado utiliza el ordenador del trabajo personal, se rompe la separación entre el entorno profesional y el privado. Redes sociales, correos personales, descargas no verificadas o accesos a servicios externos aumentan de forma exponencial la superficie de ataque del equipo.

Los atacantes lo saben y dirigen sus campañas a este tipo de usuarios, aprovechando la confianza y la rutina diaria para introducir código malicioso sin levantar sospechas.

Por qué el ordenador del trabajo personal es un objetivo prioritario

El ordenador del trabajo personal suele tener acceso a correos corporativos, aplicaciones internas, documentación sensible y credenciales almacenadas. Esto lo convierte en un objetivo mucho más rentable que un equipo doméstico.

Un atacante que compromete un solo equipo puede escalar privilegios, moverse lateralmente por la red y acceder a información crítica sin necesidad de explotar vulnerabilidades complejas.

El factor humano en el ordenador del trabajo personal

La mayoría de los ataques no comienzan con técnicas avanzadas, sino con errores humanos. El ordenador del trabajo personal se utiliza en momentos de baja atención: pausas, teletrabajo, navegación rápida o multitarea.

Correos falsos, enlaces acortados o archivos aparentemente legítimos son suficientes para iniciar una intrusión que puede terminar en robo de datos o cifrado de sistemas.

Cómo reducir riesgos en el ordenador del trabajo personal

Evitar el uso mixto es la primera medida. El ordenador del trabajo personal debe destinarse exclusivamente a tareas profesionales, con políticas claras, formación continua y controles técnicos adecuados.

La concienciación del usuario, junto con medidas como filtrado de correo, protección endpoint, control de aplicaciones y revisiones periódicas de seguridad, marca la diferencia entre un incidente contenido y una brecha grave.

👉 Más información sobre nuestros servicios profesionales de ciberseguridad:

https://ghmsolucionesinformaticas.es/ciberseguridad/

Para recomendaciones y alertas oficiales, puede consultarse el Instituto Nacional de Ciberseguridad (INCIBE):

https://www.incibe.es